| 2 Jul 2024 |

aaron aaron | * Das sollte es, da ansonsten alle Anwendungen die du daran anbinden möchtest dieses auch annehmen müssen. Das macht nur Kopfschmerzen, wenn das kein richtiges Zertifikat ist. | 15:50:48 |

Paul Z Paul Z | In reply to @britter:yatrix.org

Moin! Ich bin gerade dabei für mein HomeLab ein IPD aufzusetzen, damit ich für alle Services SSO aktivieren kann.

Hat da einer Erfahrung mit? Ich hab mir bisher Authentik, Authelia und kanidm angeguckt. Bisher hat mich keins überzeugt. Irgendwie wirkt das alles viel zu kompliziert für meinen Use Case. Ich benutze Keycloak und OpenLDAP. Kanidm habe ich auch schon zwei-drei mal aufgesetzt, bin aber immer bei der Integration mit Postfix und Dovecot gescheitert, da es keine custom Attribute gibt. | 16:04:35 |

Paul Z Paul Z | Download default.nix | 16:13:12 |

Paul Z Paul Z | Das ist die Config für die VM mit: Impermanence, Agenix. | 16:14:22 |

Paul Z Paul Z | * Das ist die Config für die VM mit Impermanence und Agenix. | 16:14:35 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Das sollte es, da ansonsten alle Anwendungen die du daran anbinden möchtest dieses auch annehmen müssen. Das macht nur Kopfschmerzen, wenn das kein richtiges Zertifikat ist. Wie setze ich denn services.kanidm.serverSettings.tls_chain und _key, wenn ich das Zertifikat über security.acme beziehe? | 17:36:40 |

Moritz Sanft Moritz Sanft | Schätze mal so:

´´´

let

certDir = config.security.acme.certs."mail.example.com".directory;

in [

"cert.pem:${certDir}/cert.pem"

"key.pem:${certDir}/key.pem"

];

´´´

Quelle: https://nixos.org/manual/nixos/stable/#module-security-acme-root-owned | 17:41:17 |

aaron aaron | Ich habe den absoluten Pfad angegeben, also /var/lib/acme/<domain>/key.pem. Das was Moritz vorgeschlagen hat klingt aber besser. | 17:44:40 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | Danke! Ich Probier das nachher mal. | 17:50:24 |

aaron aaron | Download configuration.nix | 17:50:40 |

aaron aaron | Das ist meine config | 17:50:48 |

CRTified CRTified | Gibt's einen Weg, kanidm in einer VM bequem zu testen? :D und ggf. Einen Weg, von openldap weg zu migrieren? | 17:51:16 |

aaron aaron |

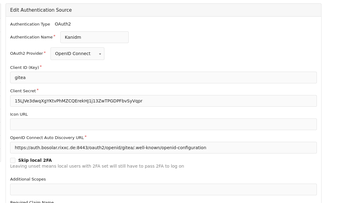

Download image.png | 17:51:42 |

aaron aaron |

Download image.png | 17:52:02 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @crtified:crtified.me

Gibt's einen Weg, kanidm in einer VM bequem zu testen? :D und ggf. Einen Weg, von openldap weg zu migrieren? Das ist ja wie alles heut zu Tage Docker first. Also könntest du mit dem Docker Container rumprobieren. | 17:52:04 |

CRTified CRTified | Mhhh, will aber lieber die nix options damit testen. Also auch dritte Services | 17:52:46 |

aaron aaron | Das sind die Konfigurationen in Gitea und Nextcloud. Für Nextcloud habe ich die "OpenID Connect user backend" App verwendet | 17:53:02 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @crtified:crtified.me

Mhhh, will aber lieber die nix options damit testen. Also auch dritte Services nixos-rebuild build-vm? 🤷♂️ | 17:53:18 |

Paul Z Paul Z | In reply to @crtified:crtified.me

Gibt's einen Weg, kanidm in einer VM bequem zu testen? :D und ggf. Einen Weg, von openldap weg zu migrieren? Migration habe ich noch nicht probiert, soll aber gegen. | 17:53:42 |

aaron aaron | Zur Konfiguration auf Kanidm ist hauptsächlich das hier relevant: https://kanidm.github.io/kanidm/stable/integrations/oauth2.html#create-the-kanidm-configuration | 17:53:54 |

CRTified CRTified | In reply to @britter:yatrix.org

nixos-rebuild build-vm? 🤷♂️ Mh, stimmt schon. Bin gerade etwas durch, gerade erst Feierabend gemacht... | 17:53:56 |

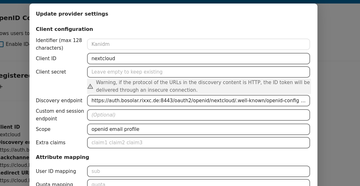

aaron aaron |

Download image.png | 17:55:57 |

aaron aaron | Auf Kanidm Seite sieht das dann so aus ^ | 17:56:02 |

aaron aaron | Vor allem relevant ist da die oauth2_rs_scope_map | 17:56:14 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Das sind die Konfigurationen in Gitea und Nextcloud. Für Nextcloud habe ich die "OpenID Connect user backend" App verwendet Danke!!! | 17:56:19 |

aaron aaron | Die Logs von Kanidm sind auch sehr hilfreich bei der Fehlersuche | 17:58:30 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Zur Konfiguration auf Kanidm ist hauptsächlich das hier relevant: https://kanidm.github.io/kanidm/stable/integrations/oauth2.html#create-the-kanidm-configuration Muss man das alles per CLI konfigurieren? Ich hatte gehofft, dass man das per Nix Deklarativ machen kann 😕 | 18:09:13 |

aaron aaron | Soweit ich weiß geht das nur per cli | 18:11:32 |

aaron aaron | Ich weiß aber auch von keiner anderen Lösung bei der das alles über nix geht | 18:11:57 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Ich weiß aber auch von keiner anderen Lösung bei der das alles über nix geht Bei Authelia konfiguriert man das per yaml: https://www.authelia.com/integration/openid-connect/nextcloud/ | 18:15:14 |