| 21 Jun 2024 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kayset9k:ruhr-uni-bochum.de

Ich habe keine shell.nix. Ich brauche nur ein paar libs, damit ein compiler die findet. Ich hatte auch eigentlich nicht vor das projekt extra zu packagen.

Ich nutze nix-shell -p mit den dingen, die ich benötige. Das geht mit -I, so wie hier in Zeile 3 aber halt auf der command line: https://github.com/britter/nix-configuration/blob/main/scripts/setup-vm.sh | 16:21:43 |

| 24 Jun 2024 |

|  Paul Z joined the room. Paul Z joined the room. | 10:07:07 |

|  Paul Z changed their display name from me ⚡️ to Paul Z. Paul Z changed their display name from me ⚡️ to Paul Z. | 16:32:50 |

| 2 Jul 2024 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | Moin! Ich bin gerade dabei für mein HomeLab ein IPD aufzusetzen, damit ich für alle Services SSO aktivieren kann.

Hat da einer Erfahrung mit? Ich hab mir bisher Authentik, Authelia und kanidm angeguckt. Bisher hat mich keins überzeugt. Irgendwie wirkt das alles viel zu kompliziert für meinen Use Case. | 14:39:01 |

aaron aaron | Ich habe sowohl Authentik als auch Kanidm eingesetzt. Beide Services sind an sich super. Ich finde aber, dass Authentik etwas zu heavy ist für die meisten Anwendungsfälle und man sich schon ziemlich einarbeiten muss. Kanidm finde ich ein super Projekt. Das unterstützt alle Schnittstellen, die man so bei Anwendungen findet, hat sane defaults, ist sehr leichtgewichtig und einfach zu bedienen. Man muss sich jedoch ein bisschen mit der cli zurechtfinden, da sich der Server nahezu ausschließlich über die cli konfigurieren lässt. Die cli ist aber recht intuitiv. | 15:00:44 |

aaron aaron | Ein Freund von mir schwört auf Authenlia, mich konnte es aber durch diesen reverse proxy Ansatz nicht überzeugen. Authenlia wird immer als reverse proxy vor die Anwendung geschaltet und setzr bestimmte Header, wenn ein Nutzer authorisiert ist, anhan derer die Endanwendung den Nutzer bestimmen kann. | 15:04:02 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | Ich hab mir die Doku von Kanidm durchgelesen. Das mir da fehlt sind Beispiele, wie man es mit gängigen Anwendungen integriert. Bei Authentik und Authelia gibt es für alles wichtige eine eigene Seite, zB https://www.authelia.com/integration/openid-connect/nextcloud/ | 15:24:32 |

aaron aaron | Das stimmt. Sowas gibt es leider nicht. Man findet aber Doku dazu, wie man bei Kanidm eine openid connect Anwendung anlegt. Die Konfiguration der Anwendungsserver funktioniert dann immer nach dem gleichen Schema. Ich kann gerne später mal 2 Beispielen für die Konfiguration der Anwendungsserver in die Gruppe schicken. | 15:31:34 |

aaron aaron | Ein weiterer Vorteil von Kanidm gegenüber Authentik ist die 1A Nixos Unterstützung | 15:33:07 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Ein weiterer Vorteil von Kanidm gegenüber Authentik ist die 1A Nixos Unterstützung Ja, das ist für mich schon ein wichtiger Punkt… | 15:40:37 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Das stimmt. Sowas gibt es leider nicht. Man findet aber Doku dazu, wie man bei Kanidm eine openid connect Anwendung anlegt. Die Konfiguration der Anwendungsserver funktioniert dann immer nach dem gleichen Schema. Ich kann gerne später mal 2 Beispielen für die Konfiguration der Anwendungsserver in die Gruppe schicken. Wenn du ein Beispiel teilen könntest, wäre das super. | 15:40:52 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | Was ich auch noch nicht verstehe ist, wie das mit dem tls Zertifikat funktioniert. Muss das ein „richtiges“ Zertifikat sein, welches ich per acme von Let’s encrypt hole?

| 15:41:42 |

aaron aaron | In reply to @britter:yatrix.org

Was ich auch noch nicht verstehe ist, wie das mit dem tls Zertifikat funktioniert. Muss das ein „richtiges“ Zertifikat sein, welches ich per acme von Let’s encrypt hole? Das sollte es, da ansonsten alle Anwendungen die du daran anbinden möchtest dieses auch annehmen müssen. Das macht nur Kopfschmerzen. | 15:50:32 |

aaron aaron | * Das sollte es, da ansonsten alle Anwendungen die du daran anbinden möchtest dieses auch annehmen müssen. Das macht nur Kopfschmerzen, wenn das kein richtiges Zertifikat ist. | 15:50:48 |

Paul Z Paul Z | In reply to @britter:yatrix.org

Moin! Ich bin gerade dabei für mein HomeLab ein IPD aufzusetzen, damit ich für alle Services SSO aktivieren kann.

Hat da einer Erfahrung mit? Ich hab mir bisher Authentik, Authelia und kanidm angeguckt. Bisher hat mich keins überzeugt. Irgendwie wirkt das alles viel zu kompliziert für meinen Use Case. Ich benutze Keycloak und OpenLDAP. Kanidm habe ich auch schon zwei-drei mal aufgesetzt, bin aber immer bei der Integration mit Postfix und Dovecot gescheitert, da es keine custom Attribute gibt. | 16:04:35 |

Paul Z Paul Z | Download default.nix | 16:13:12 |

Paul Z Paul Z | Das ist die Config für die VM mit: Impermanence, Agenix. | 16:14:22 |

Paul Z Paul Z | * Das ist die Config für die VM mit Impermanence und Agenix. | 16:14:35 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @kaisea74:ruhr-uni-bochum.de

Das sollte es, da ansonsten alle Anwendungen die du daran anbinden möchtest dieses auch annehmen müssen. Das macht nur Kopfschmerzen, wenn das kein richtiges Zertifikat ist. Wie setze ich denn services.kanidm.serverSettings.tls_chain und _key, wenn ich das Zertifikat über security.acme beziehe? | 17:36:40 |

Moritz Sanft Moritz Sanft | Schätze mal so:

´´´

let

certDir = config.security.acme.certs."mail.example.com".directory;

in [

"cert.pem:${certDir}/cert.pem"

"key.pem:${certDir}/key.pem"

];

´´´

Quelle: https://nixos.org/manual/nixos/stable/#module-security-acme-root-owned | 17:41:17 |

aaron aaron | Ich habe den absoluten Pfad angegeben, also /var/lib/acme/<domain>/key.pem. Das was Moritz vorgeschlagen hat klingt aber besser. | 17:44:40 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | Danke! Ich Probier das nachher mal. | 17:50:24 |

aaron aaron | Download configuration.nix | 17:50:40 |

aaron aaron | Das ist meine config | 17:50:48 |

CRTified CRTified | Gibt's einen Weg, kanidm in einer VM bequem zu testen? :D und ggf. Einen Weg, von openldap weg zu migrieren? | 17:51:16 |

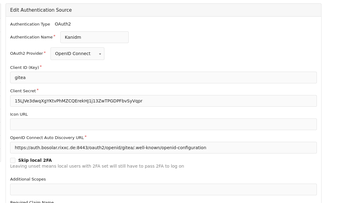

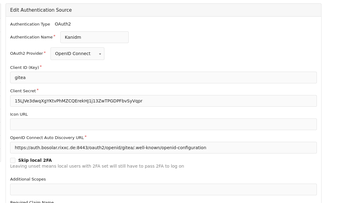

aaron aaron |

Download image.png | 17:51:42 |

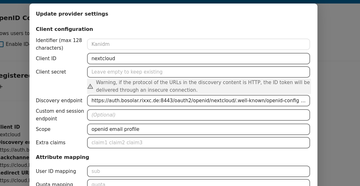

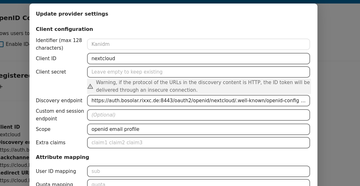

aaron aaron |

Download image.png | 17:52:02 |

Benedikt Ritter (britter) Benedikt Ritter (britter) | In reply to @crtified:crtified.me

Gibt's einen Weg, kanidm in einer VM bequem zu testen? :D und ggf. Einen Weg, von openldap weg zu migrieren? Das ist ja wie alles heut zu Tage Docker first. Also könntest du mit dem Docker Container rumprobieren. | 17:52:04 |

CRTified CRTified | Mhhh, will aber lieber die nix options damit testen. Also auch dritte Services | 17:52:46 |

aaron aaron | Das sind die Konfigurationen in Gitea und Nextcloud. Für Nextcloud habe ich die "OpenID Connect user backend" App verwendet | 17:53:02 |

Benedikt Ritter (britter)

Benedikt Ritter (britter) Paul Z joined the room.

Paul Z joined the room. Paul Z changed their display name from me ⚡️ to Paul Z.

Paul Z changed their display name from me ⚡️ to Paul Z. Benedikt Ritter (britter)

Benedikt Ritter (britter) Benedikt Ritter (britter)

Benedikt Ritter (britter) Benedikt Ritter (britter)

Benedikt Ritter (britter) Benedikt Ritter (britter)

Benedikt Ritter (britter) Benedikt Ritter (britter)

Benedikt Ritter (britter) Paul Z

Paul Z Paul Z

Paul Z Paul Z

Paul Z Paul Z

Paul Z Benedikt Ritter (britter)

Benedikt Ritter (britter) Moritz Sanft

Moritz Sanft Benedikt Ritter (britter)

Benedikt Ritter (britter) CRTified

CRTified

Benedikt Ritter (britter)

Benedikt Ritter (britter) CRTified

CRTified